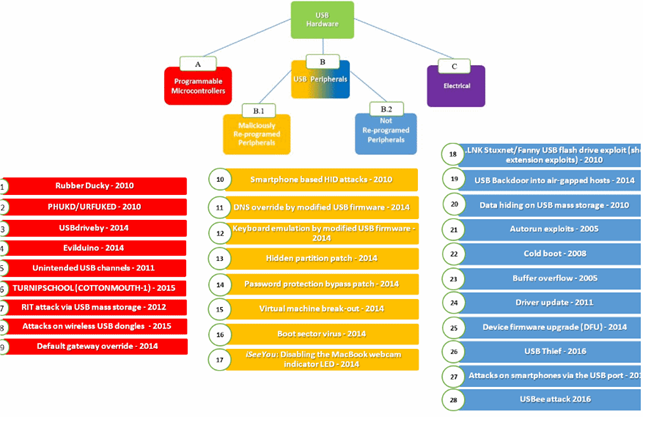

Quante possibili modalità d’attacco ci sono con una chiavetta USB? Qualcuno potrebbe pensare alla famosa scena di Mr Robot in cui viene inserita la chiavetta infetta nel PC della prigione (ma attenzione: non capita solo nelle serie tv, giusto? https://threatpost.com/fin7-mailing-malicious-usb-sticks-ransomware/177541/). Ma non esiste solo questo scenario, anzi: ne esistono altri 28.

È necessario conoscere almeno queste tipologie:

- RubberDucky: famosissimi (e spesso sold out), questi dispositivi consentono l’esecuzione di script, simulando spesso l’operato dell’utente con un evidente bypass delle problematiche legate a firme degli script, etc.

- DNS override by modified USB firmware: un attacco che tende ad emulare adattatori Ethernet per eseguire hijacking del traffico locale

- Default Gateway Override: similmente a quello precedente, utilizza un microcontrollore per giungere – ancora una volta – al hijacking del traffico locale

È interessante notare come il RIT (Read-It-Twicer) Attack (descritto specificatamente in questo report: https://www.semanticscholar.org/paper/Read-It-Twice%21-A-Mass-Storage-Based-TOCTTOU-Attack-Mulliner-Mich%C3%A9le/d342e8c8a104604a6dbd9c29d09e15b7d1080f80?p2df) vada a sovrascrivere files basandosi sulla copia flash di applicativi per abusare dei privilegi (nel caso specifico descritto dai ricercatori, questo veniva effettuato nei confronti di applicazioni della categoria “Games” che dovevano eseguirsi con privilegi di root su una televisione).

Cosa ci insegnano queste tipologie d’attacco informatico? Che molto spesso, il limite è solo la creatività.